Les activités de piratage liées aux crypto-monnaies ont atteint un nouveau niveau inquiétant.

Selon un rapport de Cisco Talos, le groupe cybercriminel nord-coréen connu sous le nom de "Famous Chollima" semble avoir intensifié ses opérations. Apparemment, Famous Chollima se concentre désormais sur les candidats à l'emploi dans le secteur de la cryptographie en Inde, en utilisant une méthode d'attaque entièrement nouvelle.

Au lieu de mener des attaques flagrantes et à grande échelle contre des entreprises de cryptographie, comme le fait le Lazarus Group, Famous Chollima a conçu une stratégie ingénieuse pour avoir accès aux entreprises du secteur.

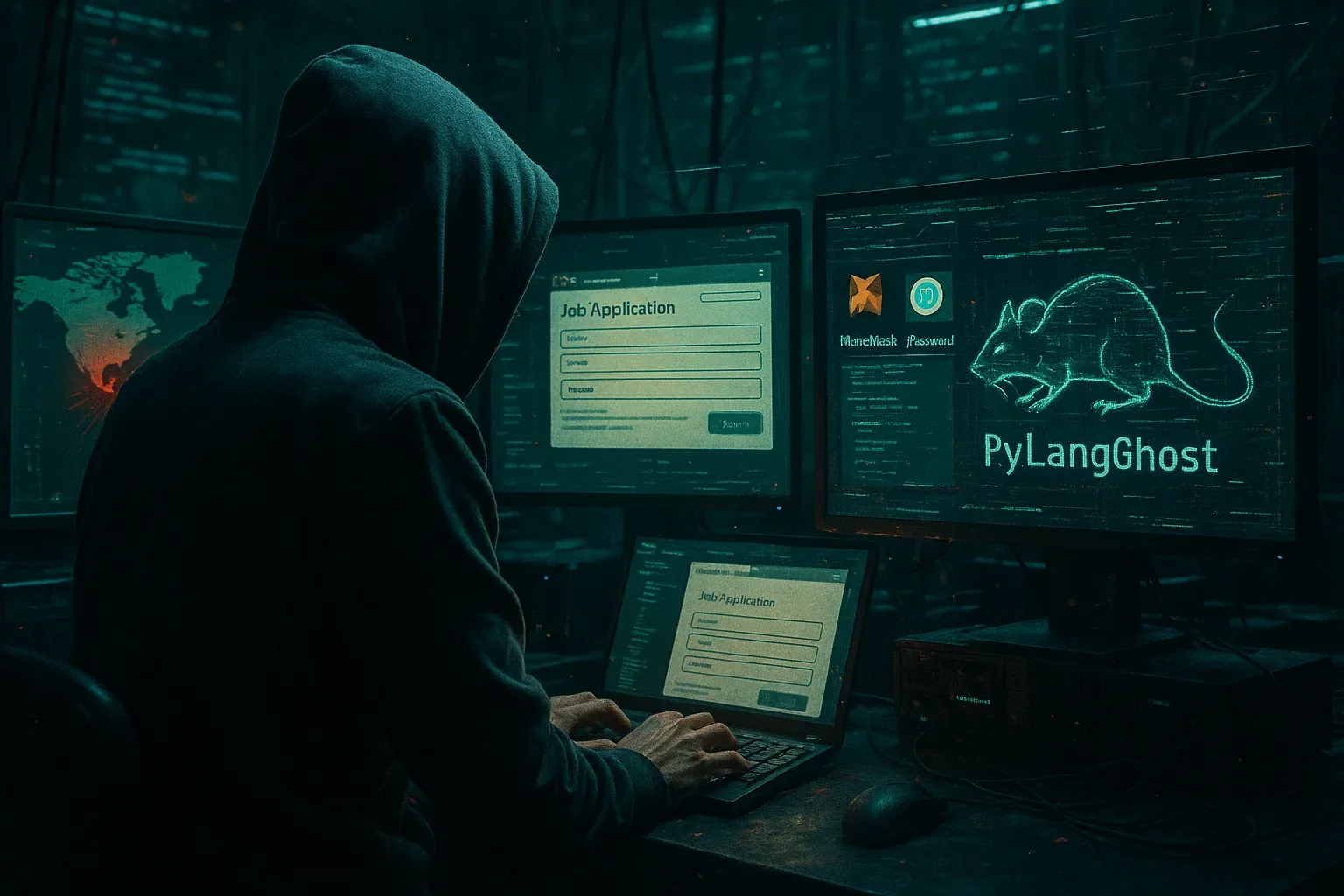

"Famous Chollima, un acteur de menace aligné sur la Corée du Nord, cible les professionnels de la blockchain et des crypto-monnaies (principalement en Inde) avec le nouveau RAT PylangGhost, une version Python de leur précédent RAT GolangGhost", said Cisco Talos.

Famous Chollima, un acteur de menace aligné sur la Corée du Nord, cible les professionnels de la crypto-monnaie/blockchain (principalement en Inde) avec le nouveau RAT PylangGhost, un équivalent basé sur Python de leur RAT GolangGhost : https://t.co/fYKvY1tXdB pic.twitter.com/ojDl6Oz7Zv

- Cisco Talos Intelligence Group (@TalosSecurity) June 18, 2025

Selon Cisco Talos, "Famous Chollima" a été signalé pour la première fois à la mi-2024 ou même avant.

Alors que le Lazarus Group est connu pour cibler directement - et dans certains cas extorquer - des sociétés de cryptographie basées aux États-Unis, telles que Kraken, Famous Chollima adopte une approche différente : pénétrer dans les réseaux d'entreprise par le biais de formulaires de candidature.

Contrairement aux actions nord-coréennes contre Kraken et d'autres entreprises, les attaques de Famous Chollima n'utilisent pas les candidats eux-mêmes pour accéder aux systèmes d'entreprise.

Au lieu de cela, ils attirent les victimes par le biais de faux sites de recrutement qui imitent des entreprises de crypto-monnaie célèbres. Cependant, les demandes d'emploi sont sans marque et comprennent une question apparemment absurde : "Qu'est-ce qui rend ce serveur d'application technologique si difficile ?"

En plus d'être mal exécutées, ces attaques vont à l'encontre de la réputation du Lazarus Group, réputé pour son efficacité. Cisco Talos souligne que Famous Chollima est relativement amateur.

Les criminels attirent les victimes par le biais de sites de recrutement fictifs se faisant passer pour des entreprises de technologie ou de crypto-monnaie. Après avoir soumis une candidature, la victime sans méfiance est invitée à un entretien en ligne. Au cours de ce prétendu entretien, le faux site demande à la personne interrogée de taper des commandes via l'interface de ligne de commande (CLI). Une fois installé, le logiciel malveillant PylangGhost permet à Famous Chollima d'obtenir un accès complet à l'ordinateur de la victime. Il est capable de voler les informations de connexion, l'historique du navigateur et les données du portefeuille cryptographique.

En outre, le logiciel malveillant cible plus de 80 extensions populaires, y compris MetaMask, Phantom et 1Password.

La véritable cible de l'attaque n'est pas encore claire. On ne sait pas si ces actions sont des crimes isolés ou une première étape vers une attaque coordonnée à grande échelle. Il est possible que Famous Chollima infecte les ordinateurs de ces candidats afin de se faire passer pour eux et d'infiltrer plus efficacement le marché de l'emploi dans le domaine des cryptomonnaies.

Après le BITMEX, dans laquelle il est apparu que le Lazarus Group utilise au moins deux équipes distinctes - l'une de bas niveau pour infiltrer et l'autre hautement spécialisée pour voler des données - il est naturel de se demander si Famous Chollima représente également une évolution hiérarchique de la communauté des hackers nord-coréens.

Les candidats à des postes dans le monde de la crypto, en particulier en Inde, doivent être extrêmement prudents. Méfiez-vous des offres d'emploi non sollicitées. Ne lancez jamais de commandes sur votre système si vous n'en connaissez pas la source.

Il est également essentiel de sécuriser les appareils finaux, d'utiliser l'authentification multifactorielle (MFA) et de surveiller attentivement les extensions de navigateur.

Enfin, il est important de vérifier l'authenticité des portails de recrutement avant de fournir toute information personnelle ou professionnelle.

Les candidats à des postes dans le monde de la cryptographie doivent être extrêmement prudents.