Le secteur de la sécurité des blockchains est en état d'alerte. Une nouvelle campagne de phishing insidieuse cible les utilisateurs de MetaMask, le populaire portefeuille de crypto-monnaies.

La particularité de cette attaque réside dans son extrême vraisemblance : les fraudeurs utilisent un faux flux d'"authentification à deux facteurs" (2FA) pour inciter les victimes à remettre volontairement leur phrase de récupération.

L'anatomie du stratagème : Une ingénierie sociale évoluée

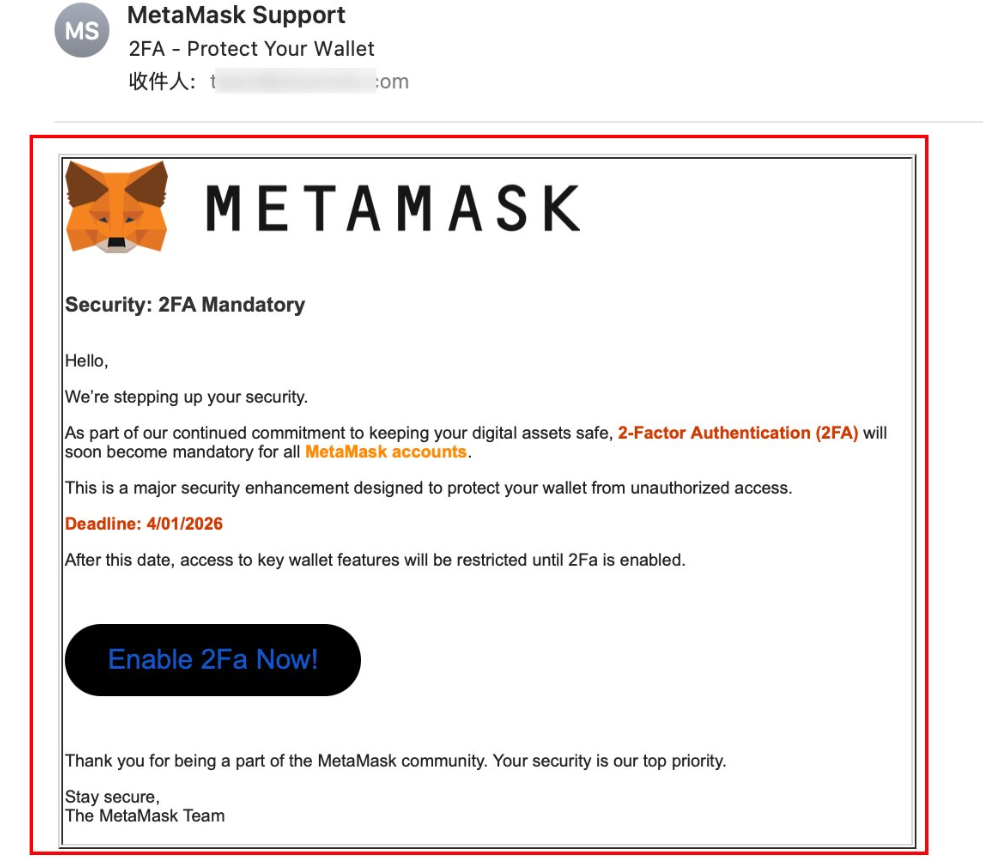

Selon le CSO de la société de sécurité blockchain SlowMist sur X, l'opération se distingue par un niveau de sophistication technique et psychologique supérieur à la moyenne. Le processus de tromperie commence par une communication apparemment officielle. Les victimes reçoivent des courriels qui semblent provenir directement du support technique de MetaMask.

Ces messages, qui utilisent la marque professionnelle, le logo du loup et la palette de couleurs originale de MetaMask, annoncent l'introduction d'exigences obligatoires en matière d'authentification à deux facteurs. Pour maximiser leur efficacité, les attaquants utilisent des domaines presque identiques au domaine officiel : dans un cas documenté, la différence résidait dans une seule lettre, un détail presque invisible pour un utilisateur distrait ou préoccupé par l'urgence de la demande.

Le piège du faux 2FA

En cliquant sur le lien, l'utilisateur atterrit sur un site miroir où il est guidé à travers une procédure de sécurité apparemment légitime. C'est là que le piège ultime se déclenche : à la dernière étape, l'utilisateur est invité à saisir la "phrase de base" (la phrase de récupération mnémotechnique) sous le prétexte de terminer le contrôle de sécurité 2FA.

C'est le point de non-retour. La phrase de récupération est la clé principale du portefeuille numérique. Comme le rappellent constamment les experts, quiconque entre en sa possession peut :

- Transférer des fonds sans aucune autorisation ou connaissance du propriétaire.

- Recréer le portefeuille sur un autre appareil en quelques secondes.

- Assurer un contrôle total sur toutes les clés privées associées.

- Signer et exécuter des transactions de manière totalement indépendante.

Par essence, une fois qu'un fraudeur obtient la phrase de base, il peut contourner tout mot de passe ou approbation de l'appareil, rendant les protections de sécurité normales nulles et non avenues.

🚨MetaMask 出现新型 '2FA 安全验证' 骗局 @MetaMask @tayvano_

- 23pds (山哥) (@im23pds) 5 janvier 2026

注意防范 pic.twitter.com/RJM78If9zb

Le paradoxe de 2025 : moins de pertes, plus de dangers

L'émergence de cette menace intervient dans un contexte de marché particulier. Les données de 2025 ont montré une baisse drastique des pertes liées au phishing dans le monde des crypto-monnaies. Par rapport aux près de 494 millions de dollars volés en 2024, le volume des vols a chuté d'environ 83 % pour atteindre environ 84 millions de dollars.

Cependant, cette baisse ne doit pas conduire à un faux sentiment de sécurité. Avec les premiers signes de reprise du marché au début de 2026 - alimentés par un regain d'intérêt pour les meme coins et une participation accrue des petits investisseurs (particuliers) - les cybercriminels sont revenus à l'attaque avec des méthodes plus raffinées.

Comment vous protéger

Le paradoxe de cette escroquerie est qu'elle exploite la réputation très positive du 2FA - un outil né pour protéger - afin de tromper l'utilisateur. Les experts rappellent une règle d'or qui ne souffre aucune exception : aucun fournisseur de portefeuille ne demandera jamais la phrase de récupération pour activer les fonctions de sécurité ou pour une vérification technique.

Dans un climat de nouvel enthousiasme pour les actifs numériques, la sensibilisation aux méthodologies de phishing et la gestion prudente des informations d'identification restent les seuls moyens de défense véritablement efficaces. La règle d'or reste inchangée : votre phrase de récupération ne doit jamais être partagée, pour quelque raison que ce soit, avec qui que ce soit.